Курсовая работа по дисциплине

Программно-аппаратные средства обеспечения информационной безопасности

"Информационная безопасность в

облачных вычислениях: уязвимости, методы и средства защиты, инструменты для

проведения аудита и расследования инцидентов. "

Введение

1. История и ключевые факторы развития

2. Определение облачных вычислений

3. Референтная архитектура

4. Соглашение об уровне сервиса

5. Методы и средства защиты в облачных вычислениях

6. Безопасность облачных моделей

7. Аудит безопасности

8. Расследование инцидентов и криминалистика в облачных вычислениях

9. Модель угроз

10. Международные и отечественные стандарты

11. Территориальная принадлежность данных

12. Государственные стандарты

13. Средства обеспечения защиты в облачных технологиях

14. Практическая часть

Вывод

Литература

Введение

Нарастающая скорость распространения облачных вычислений объясняется тем, что за небольшие, в общем-то, деньги заказчик получает доступ к надежнейшей инфраструктуре с необходимой производительностью без необходимости закупки, монтажа и обслуживания дорогостоящих вычислителей.системы достигает 99,9% что также позволяет сэкономить на вычислительных ресурсах. И что еще важно - практически неограниченные возможности по масштабируемости. Приобретая обычный хостинг и попытавшись прыгнуть выше головы (при резком всплеске нагрузки) есть риск получить упавший на несколько часов сервис. В облаке дополнительные ресурсы предоставляются по первому запросу.

Основной проблемой облачных вычислений является негарантированный уровень безопасности обрабатываемой информации, степень защищенности ресурсов и, зачастую, полностью отсутствующая нормативно-законодательная база.

Целью исследования будет являться обзор имеющегося рынка облачных вычислений и средств для обеспечения безопасности в них.

облачное вычисление безопасность информация

1. История и ключевые факторы развития

Впервые идея того, что мы сегодня называем облачными вычислениями была озвучена J. C. R. Licklider, в 1970 году. В эти годы он был ответственным за создание ARPANET (Advanced Research Projects Agency Network). Его идея заключалась в том, что каждый человек на земле будет подключен к сети, из которой он будет получать не только данные но и программы. Другой ученый John McCarthy высказал идею о том, что вычислительные мощности будут предоставляться пользователям как услуга (сервис). На этом развитие облачных технологий было приостановлено до 90-х годов, после чего ее развитию поспособствовал ряд факторов.

Расширение пропускной способности Интернета, в 90-е годы не позволило получить значительного скачка в развитии в облачной технологии, так как практически ни одна компания и технологии того времени не были готовы к этому. Однако сам факт ускорения Интернета дал толчок скорейшему развитию облачных вычислений.

2. Одним из наиболее значимых событий в данной области было появление Salesforce.com в 1999 году. Данная компания стала первой компанией предоставившей доступ к своему приложению через сайт. По сути данная компания стала первой компанией предоставившей свое программное обеспечение по принципу - программное обеспечение как сервис (SaaS).

Следующим шагом стала разработка облачного веб-сервиса компанией Amazon в 2002 году. Данный сервис позволял хранить, информацию и производить вычисления.

В 2006, Amazon запустила сервис под названием Elastic Compute cloud (EC2), как веб-сервис который позволял его пользователям запускать свои собственные приложения. Сервисы Amazon EC2 и Amazon S3 стали первыми доступными сервисами облачных вычислений.

Другая веха в развитие облачных вычислений произошла после создания компанией Google, платформы Google Apps для веб-приложений в бизнес секторе.

Значительную роль в развитии облачных технологий сыграли технологии виртуализации, в частности программное обеспечение позволяющее создавать виртуальную инфраструктуру.

Развитие аппаратного обеспечения способствовало не

столько быстрому росту облачных технологий, сколько доступности данной

технологии для малого бизнеса и индивидуальных лиц. Что касается технического

прогресса, то значительную роль в этом сыграло создание многоядерных

процессоров и увеличения емкости накопителей информации.

2. Определение облачных вычислений

Согласно определению Национального института стандартов и технологий CША:

Облачные вычисления (Cloud computing) (англ. Cloud - облако; computing - вычисления) - это модель предоставления повсеместного и удобного сетевого доступа по мере необходимости к общему пулу конфигурируемых вычислительных ресурсов (например, сетей, серверов, систем хранения, приложений и сервисов), которые могут быть быстро предоставлены и освобождены с минимальными усилиями по управлению и необходимостью взаимодействия с провайдером услуг (сервис-провайдером).

Облачная модель поддерживает высокую доступность сервисов и описывается пятью основными характеристиками (essential characteristics), тремя сервисными моделями/моделями предоставления услуг (service models) и четырьмя моделями развертывания (deployment models).

Программы запускаются и выдают результаты работы в окно стандартного веб-браузера на локальном ПК, при этом все приложения и их данные, необходимые для работы, находятся на удаленном сервере в интернете. Компьютеры, осуществляющие cloud computing, называются "вычислительным облаком". При этом нагрузка между компьютерами, входящими в "вычислительное облако", распределяется автоматически. Простейшим примером cloud computing являются p2p-сети.

Для реализации облачных вычислений используются промежуточные программные продукты, созданные по специальным технологиям. Они служат промежуточным звеном между оборудованием и пользователем и обеспечивают мониторинг состояния оборудования и программ, равномерное распределение нагрузки и своевременное выделение ресурсов из общего пула. Одной из таких технологий является виртуализация в вычислениях

Виртуализация в вычислениях - процесс представления набора вычислительных ресурсов, или их логического объединения, который даёт какие-либо преимущества перед оригинальной конфигурацией. Это новый виртуальный взгляд на ресурсы составных частей, не ограниченных реализацией, физической конфигурацией или географическим положением. Обычно виртуализированные ресурсы включают в себя вычислительные мощности и хранилище данных. По-научному, виртуализация - это изоляция вычислительных процессов и ресурсов друг от друга.

Примером виртуализации являются симметричные мультипроцессорные компьютерные архитектуры, которые используют более одного процессора. Операционные системы обычно конфигурируются таким образом, чтобы несколько процессоров представлялись как единый процессорный модуль. Вот почему программные приложения могут быть написаны для одного логического (виртуального ) вычислительного модуля, что значительно проще, чем работать с большим количеством различных процессорных конфигураций.

Для особо крупных и ресурсоёмких вычислений используются грид-вычисления.

Грид-вычисления (grid - решётка, сеть) - это форма распределённых вычислений, в которой "виртуальный суперкомпьютер" представлен в виде кластеров соединённых с помощью сети, слабосвязанных, гетерогенных компьютеров, работающих вместе для выполнения огромного количества заданий (операций, работ).

Эта технология применяется для решения научных, математических задач, требующих значительных вычислительных ресурсов. Грид-вычисления используются также в коммерческой инфраструктуре для решения таких трудоёмких задач, как экономическое прогнозирование, сейсмоанализ, разработка и изучение свойств новых лекарств.

Грид с точки зрения сетевой организации представляет собой согласованную, открытую и стандартизованную среду, которая обеспечивает гибкое, безопасное, скоординированное разделение вычислительных ресурсов и ресурсов хранения информации, которые являются частью этой среды, в рамках одной виртуальной организации.

Паравиртуализация ― это метод виртуализации, который предоставляет виртуальным машинам программный интерфейс, подобный, но не идентичный базовым аппаратным средствам. Задачей этого модифицированного интерфейса является сокращение времени, затрачиваемого гостевой операционной системой на выполнение операций, которые в виртуальной среде выполнить значительно труднее, чем в невиртуализированной.

Существуют специальные "крюки" (hooks), позволяющие гостевой и хозяйской системам запрашивать и подтверждать выполнение этих сложных задач, которые можно было бы выполнить и в виртуальной среде, но значительно медленнее.

Гипервизор (или Монитор виртуальных машин ) - в компьютерах программа или аппаратная схема, обеспечивающая или позволяющая одновременное, параллельное выполнение нескольких или даже многих операционных систем на одном и том же хост-компьютере. Гипервизор также обеспечивает изоляцию операционных систем друг от друга, защиту и безопасность, разделение ресурсов между различными запущенными ОС и управление ресурсами.

Гипервизор также может (но не обязан) предоставлять работающим под его управлением на одном хост-компьютере ОС средства связи и взаимодействия между собой (например, через обмен файлами или сетевые соединения) так, как если бы эти ОС выполнялись на разных физических компьютерах.

Гипервизор сам по себе в некотором роде является минимальной операционной системой (микроядром или наноядром). Он предоставляет запущенным под его управлением операционным системам сервис виртуальной машины, виртуализируя или эмулируя реальное (физическое) аппаратное обеспечение конкретной машины, и управляет этими виртуальными машинами, выделением и освобождением ресурсов для них. Гипервизор позволяет независимое "включение", перезагрузку, "выключение" любой из виртуальных машин с той или иной ОС. При этом операционная система, работающая в виртуальной машине под управлением гипервизора, может, но не обязана "знать", что она выполняется в виртуальной машине, а не на реальном аппаратном обеспечении.

Модели облачных служб

Варианты предоставления вычислительных мощностей сильно отличаются. Все, что касается Cloud Computing, обычно принято называть словом aaS, - расшифровывается просто - "as a Service", то есть "как сервис", или "в виде сервиса".

Программное обеспечение как услуга (SaaS) - провайдер предоставляет клиенту готовое к пользованию приложение. Приложения доступны из различных клиентских устройств или через интерфейсы тонких клиентов, такие как веб-браузер (например, веб-почта) или интерфейсы программ. Потребитель при этом не управляет базовой инфраструктурой облака, в том числе сетями, серверами, операционными системами, системами хранения и даже индивидуальными настройками приложений за исключением некоторых пользовательских настроек конфигурации приложения.

В рамках модели SaaS заказчики платят не за владение программным обеспечением как таковым, а за его аренду (то есть, его использование через веб-интерфейс). Таким образом, в отличие от классической схемы лицензирования ПО, заказчик несет сравнительно небольшие периодические затраты, и ему не требуется инвестировать существенные средства для приобретения ПО и его поддержки. Схема периодической оплаты предполагает, что в случае, если необходимость в программном обеспечении временно отсутствует - заказчик может приостановить его использование и заморозить выплаты разработчику.

С точки зрения разработчика, модель SaaS позволяет эффективно

бороться с не лицензионным использованием программного обеспечения

(пиратством), поскольку само программное обеспечение не попадает к конечным

заказчикам. Кроме того, концепция SaaS часто позволяет уменьшить затраты на

развертывание и внедрение информационных систем.

Рис. 1 Типовая схема SaaS

Платформа как услуга (PaaS) -

провайдер предлагает

клиенту программную платформу и инструменты для проектирования, разработки,

тестирования и развертывания приложений пользователя. Потребитель при этом не

управляет базовой инфраструктурой облака, в том числе сетями, серверами,

операционными системами и системами хранения данных, но имеет контроль над

развернутыми приложениями и, возможно, некоторыми параметрами конфигурации

среды хостинга.

Рис. 2 Типовая схема PaaS

Инфраструктура как услуга (IaaS). -

провайдер предлагает

клиенту вычислительные ресурсы в аренду: серверы, системы хранения, сетевое

оборудование, операционные системы и системное ПО, системы виртуализации,

системы управления ресурсами. Потребитель при этом не управляет базовой

инфраструктурой облака, но имеет контроль над операционными системами,

системами хранения, развернутыми приложениями и, возможно, ограниченный

контроль выбора сетевых компонентов (например, хост с сетевыми экранами).

Рис. 3 Типовая схема IaaS

Дополнительно выделяют такие сервисы, как:

Коммуникации как услуга (Com-aaS) - подразумевается, что в качестве сервисов предоставляются услуги связи; обычно это IP-телефония, почта и мгновенные коммуникации (чаты, IM).

Облачное хранилище данных - пользователю предоставляется некий объём пространства для хранения информации. Так как информация хранится распределенно и дублируется, подобные хранилища обеспечивают гораздо большую степень сохранности данных, чем локальные серверы.

Рабочее место как услуга (WaaS) - пользователь, имея в своём распоряжении недостаточно мощный компьютер, может купить у поставщика вычислительные ресурсы и использовать свой ПК как терминал, для доступа к услуге.

Антивирусное облако - инфраструктура, которая используется для обработки поступающей от пользователей информации с целью своевременно распознать новые, ранее неизвестные угрозы. Облачный антивирус не требует от пользователя никаких лишних действий - он просто отправляет запрос по поводу подозрительной программы или ссылки. При подтверждении опасности все необходимые действия выполняются автоматически.

Модели развёртывания

Среди моделей развёртывания выделяют 4 основных вида инфраструктуры

Частное облако (private cloud) -

инфраструктура,

предназначенная для использования одной организацией, включающей несколько

потребителей (например, подразделений одной организации), возможно также

клиентами и подрядчиками данной организации. Частное облако может находиться в

собственности, управлении и эксплуатации как самой организации, так и третьей

стороны (или какой-либо их комбинации), и оно может физически существовать как

внутри, так и вне юрисдикции владельца.

Рис. 4 Частное облако.

Публичное облако (public cloud) -

инфраструктура,

предназначенная для свободного использования широкой публикой. Публичное облако

может находиться в собственности, управлении и эксплуатации коммерческих, научных

и правительственных организаций (или какой-либо их комбинации). Публичное

облако физически существует в юрисдикции владельца - поставщика услуг.

Рис. 5 Публичное облако.

Гибридное облако (hybrid cloud) -

это комбинация из двух

или более различных облачных инфраструктур (частных, публичных или

общественных), остающихся уникальными объектами, но связанных между собой

стандартизованными или частными технологиями передачи данных и приложений

(например, кратковременное использование ресурсов публичных облаков для

балансировки нагрузки между облаками).

Рис. 6 Гибридное облако.

Общественное облако (community cloud) -

вид инфраструктуры,

предназначенный для использования конкретным сообществом потребителей из

организаций, имеющих общие задачи (например, миссии, требований безопасности,

политики, и соответствия различным требованиям). Общественное облако может

находиться в кооперативной (совместной) собственности, управлении и

эксплуатации одной или более из организаций сообщества или третьей стороны (или

какой-либо их комбинации), и оно может физически существовать как внутри, так и

вне юрисдикции владельца.

Рис. 7 Описание свойств облаков

Основные свойства

NIST в своем документе `The NIST Definition of Cloud Computing` определяет следующие характеристики облаков:

Самообслуживание по требованию (On-demand self-service). У потребителя есть возможность получить доступ к предоставляемым вычислительным ресурсам в одностороннем порядке по мере потребности, автоматически, без необходимости взаимодействия с сотрудниками каждого поставщика услуг.

Широкий сетевой доступ (Broad network access). Предоставляемые вычислительные ресурсы доступны по сети через стандартные механизмы для различных платформ, тонких и толстых клиентов (мобильных телефонов, планшетов, ноутбуков, рабочих станций и т.п.).

Объединение ресурсов в пулы (Resorce pooling). Вычислительные ресурсы провайдера объединяются в пулы для обслуживания многих потребителей по многоарендной (multi-tenant) модели. Пулы включают в себя различные физические и виртуальные ресурсы, которые могут быть динамически назначены и переназначены в соответствии с потребительскими запросами. Нет необходимости в том, чтобы потребитель знал точное местоположение ресурсов, однако можно указать их местонахождение на более высоком уровне абстракции (например, страна, регион или центр обработки данных). Примерами такого рода ресурсов могут быть системы хранения, вычислительные мощности, память, пропускная способность сети.

Мгновенная эластичность (Rapid elasticity). Ресурсы могут быть эластично выделены и освобождены, в некоторых случаях автоматически, для быстрого масштабирования соразмерно со спросом. Для потребителя возможности предоставления ресурсов видятся как неограниченные, то есть они могут быть присвоены в любом количестве и в любое время.

Измеряемый сервис (Measured service). Облачные системы автоматически управляют и оптимизируют ресурсы с помощью средств измерения, реализованных на уровне абстрации применительно для разного рода сервисов ((например, управление внешней памятью, обработкой, полосой пропускания или активными пользовательскими сессиями). Использованные ресурсы можно отслеживать и контролировать, что обеспечивает прозрачность как для поставщика, так и для потребителя, использующего сервис.

Рис. 8 Структурная схема облачного сервера

Достоинства и недостатки облачных вычислений

Достоинства

· снижаются требования к вычислительной мощности ПК (непременным условием является только наличие доступа в интернет);

· отказоустойчивость;

· безопасность;

· высокая скорость обработки данных;

· снижение затрат на аппаратное и программное обеспечение, на обслуживание и электроэнергию;

· экономия дискового пространства (и данные, и программы хранятся в интернете).

· Живая миграция - перенос виртуальной машины с одного физического сервера на другой без прекращения работы виртуальной машины и остановки сервисов.

· В конце 2010 года в связи с DDoS атаками против компаний, отказавшихся предоставлять ресурсы WikiLeaks, выяснилось еще одно преимущество технологии cloud computing. Атакованы были все компании, выступившие против WikiLeaks, но только Amazon оказалась нечувствительна к этим воздействиям, так как использовала средства cloud computing. ("Anonymous: serious threat or mere annoyance", Network Security, N1, 2011).

Недостатки

· зависимость сохранности пользовательских данных от компаний, предоставляющих услугу cloud computing;

· постоянное соединение с сетью - для получения доступа к услугам "облака" необходимо постоянное соединение с сетью Интернет. Однако в наше время это не такой и большой недостаток особенно с приходом технологий сотовой связи 3G и 4G.

· программное обеспечение и его изменение - есть ограничения по ПО которое можно разворачивать на "облаках" и предоставлять его пользователю. Пользователь ПО имеет ограничения в используемом ПО и иногда не имеет возможности настроить его под свои собственные цели.

· конфиденциальность - конфиденциальность данных хранимых на публичных "облаках" в настоящее вызывает много споров, но в большинстве случаев эксперты сходятся в том, что не рекомендуется хранить наиболее ценные для компании документы на публичном "облаке”, так как в настоящее время нет технологии которая бы гарантировала 100% конфиденциальность хранимых данных. Именно поэтому применение шифрования в облаке - обязательно.

· надежность - что касается надежности хранимой информации, то с уверенностью можно сказать что если вы потеряли информацию хранимую в "облаке”, то вы ее потеряли навсегда.

· безопасность - "облако” само по себе является достаточно надежной системой, однако при проникновении на него злоумышленник получает доступ к огромному хранилищу данных. Еще один минус это использование систем виртуализации, в которых в качестве гипервизора используются ядра стандартные ОС такие, как Linux, Windows и др., что позволяет использовать вирусы.

· дороговизна оборудования - для построения

собственного облака компании необходимо выделить значительные материальные

ресурсы, что не выгодно только что созданным и малым компаниям.

3. Референтная архитектура

Референтная архитектура облачных вычислений NIST содержит

пять главных действующих субъектов - актёров. Каждый актёр выступает в роли и

выполняет действия и функции. Референтная архитектура представлена как

последовательные диаграммы с увеличивающимся уровнем детализации.

Рис. 9 Концептуальная схема референтной архитектуры

Облачный Потребитель - лицо или организация, поддерживающая бизнес-отношения и использующая услуги Облачных Провайдеров.

Облачные Потребители разбиваются на 3 группы:

· SaaS - использует приложения для автоматизации бизнес-процессов.

· PaaS - разрабатывает, тестирует, развертывает и управляет приложениями, развернутыми в облачном окружении.

· IaaS - создаёт, управляет сервисами ИТ-инфраструктуры.

Облачный Провайдер - лицо, организация или сущность, отвечающая за доступность облачной услуги для Облачных Потребителей.

· SaaS - устанавливает, управляет, сопровождает и обеспечивает ПО, развернутое на облачной инфраструктуре.

· PaaS - предоставляет и управляет облачной инфраструктурой и связующим ПО. Предоставляет инструменты разработки и администрирования.

· IaaS - предоставляет и обслуживает сервера, базы данных, вычислительные ресурсы. Предоставляет облачную структуру потребителю.

Деятельность Облачных Провайдеров делится на основные 5 типовых действий:

Развёртывание сервисов:

o Частное облако - обслуживается одна организация. Инфраструктура управляется как самой организацией, так и третьей стороной и может быть развёрнута как у Провайдера (off premise), так и у организации (on premise).

o Общее облако - инфраструктура используется совместно несколькими организациями со схожими требованиями (безопасность, соответствие РД).

o Публичное облако - инфраструктура используется большим количеством организаций с разными требованиями. Только off premise.

o Гибридное облако - инфраструктура объединяет различные инфраструктуры по принципу схожих технологий.

Управление сервисами

o Уровень сервиса - определяет базовые сервисы, предоставляемые Провайдером.

§ SaaS - приложение, используемое Потребителем посредством обращения к облаку из специальных программ.

§ PaaS - контейнеры для приложений Потребителя, средства разработки и администрирования.

§ IaaS - вычислительные мощности, базы данных, фундаментальные ресурсы, поверх которых Потребитель развёртывает свою инфраструктуру.

o Уровень абстракции и контроля ресурсов

§ Управление гипервизором и виртуальными компонентами, необходимыми для реализации инфраструктуры.

o Уровень физических ресурсов

§ Компьютерное оборудование

§ Инженерная инфраструктура

o Доступность

o Конфиденциальность

o Идентефикация

o Мониторинг безопасности и обработка инцидентов

o Политики безопасности

Приватность

o Защита обработки, хранения и передачи персональных данных.

Облачный Аудитор - участник, который может выполняет независимую оценку облачных услуг, обслуживания информационных систем, производительности и безопасности реализации облака.

Может давать собственную оценку безопасности,

приватности, производительности и прочего в соответствии с утвержденными

документами.

Рис. 10 Деятельность Провайдера

Облачный Брокер - сущность, управляющая использованием, производительностью и предоставлением облачных услуг, а также устанавливающая отношения между Провайдерами и Потребителями.

С развитием облачных вычислений, интеграция облачных сервисов может оказаться слишком сложной для Потребителя.

o Сервисное посредничество - расширение заданного сервиса и предоставление новых возможностей

o Агрегирование - объединение различных сервисов для предоставление Потребителю

Облачный Оператор Связи - посредник, предоставляющий услуги подключения и транспорт (услуги связи) доставки облачных услуг от Провайдеров к Потребителям.

Предоставляет доступ через устройства связи

Обеспечивает уровень соединения, согласно SLA.

Среди представленных пяти акторов, облачный брокер - опционален, т.к. облачные потребители могут получать услуги напрямую от облачного провайдера.

Ввод акторов обусловлен необходимостью проработки

взаимоотношений между субъектами.

4. Соглашение об уровне сервиса

Соглашение об уровне сервиса - документ, описывающий уровень оказания услуг, ожидаемый клиентом от поставщика, основанный на показателях, применимых к данному сервису, и устанавливающий ответственность поставщика, если согласованные показатели не достигаются.

Вот некоторые показатели, в том или ином составе встречающиеся в операторских документах:

ASR (Answer Seizure Ratio) - параметр, определяющий качество телефонного соединения в заданном направлении. ASR рассчитывается как процентное отношение числа установленных в результате вызовов телефонных соединений к общему количеству совершенных вызовов в заданном направлении.

PDD (Post Dial Delay) - параметр, определяющий период времени (в секундах), прошедший с момента вызова до момента установления телефонного соединения.

Коэффициент доступности Услуги

- отношение времени

перерыва в предоставлении услуг к общему времени, когда услуга должна

предоставляться.

Коэффициент потери пакетов информации - отношение правильно принятых пакетов данных к общему количеству пакетов, которые были переданы по сети за определенный промежуток времени.

Временные задержки при передаче пакетов информации - промежуток времени, необходимого для передачи пакета информации между двумя сетевыми устройствами.

Достоверность передачи информации - отношение количества ошибочно переданных пакетов данных к общему числу переданных пакетов данных.

Периоды проведения работ, время оповещения абонентов и время восстановления сервисов.

Иными словами, доступность услуги 99,99% говорит о том, что

оператор гарантирует не более 4,3 минут простоя связи в месяц, 99,9% - что

услуга может не оказываться 43,2 минуты, а 99% - что перерыв может длиться

более 7 часов. В некоторых практиках встречается разграничение доступности сети

и предполагается меньшее значение параметра - в нерабочее время. На разные типы

услуг (классы трафика) также предусмотрены разные значения показателей.

Например, для голоса важнее всего показатель задержки - он должен быть

минимальным. А скорость для него нужна невысокая, плюс часть пакетов можно

терять без потери качества (примерно до 1% в зависимости от кодека). Для

передачи данных на первое место выходит скорость, и потери пакетов должны

стремиться к нулю.

5. Методы и средства защиты в облачных вычислениях

Конфиденциальность должна обеспечиваться по всей цепочке, включая поставщика "облачного" решения, потребителя и связывающих их коммуникаций.

Задача Провайдера - обеспечить как физическую, так и программную неприкосновенность данных от посягательств третьих лиц. Потребитель должен ввести в действие "на своей территории" соответствующие политики и процедуры, исключающие передачу прав доступа к информации третьим лицам.

Задачи обеспечения целостности информации в случае применения отдельных "облачных" приложений, можно решить - благодаря современным архитектурам баз данных, системам резервного копирования, алгоритмам проверки целостности и другим индустриальным решениям. Но и это еще не все. Новые проблемы могут возникнуть в случае, когда речь идет об интеграции нескольких "облачных" приложений от разных поставщиков.

В ближайшем будущем для компаний, нуждающихся в безопасной

виртуальной среде, единственным выходом останется создание частной облачной

системы. Дело в том, что частные облака, в отличие от публичных или гибридных

систем, больше всего похожи на виртуализованные инфраструктуры, которые

ИТ-отделы крупных корпораций уже научились реализовывать и над которыми они

могут сохранять полный контроль. Недостатки защиты информации в публичных

облачных системах представляют серьезную проблему. Большинство инцидентов со

взломом происходит именно в публичных облаках.

6. Безопасность облачных моделей

Уровень риска в трех облачных моделях сильно отличается, и

пути решения вопросов безопасности также отличаются в зависимости от уровня

взаимодействия. Требования к безопасности остаются одинаковыми, но в различных

моделях, SaaS, PaaS или IaaS, уровень контроля над безопасностью изменяется. С

логической точки зрения ничего не изменяется, но возможности физической

реализации кардинально различаются.

Рис. 11. Наиболее актуальные угрозы ИБ

в модели SaaS приложение запускается на облачной инфраструктуре и доступно через веб-браузер. Клиент не управляет сетью, серверами, операционными системами, хранением данных и даже некоторыми возможностями приложений. По этой причине в модели SaaS основная обязанность по обеспечению безопасности практически полностью ложится на поставщиков.

Проблема номер 1 - управление паролями. В модели SaaS приложения находятся в облаке, поэтому главным риском является использование нескольких учетных записей для доступа к приложениям. Организации могут решить эту проблему благодаря унификации учетных записей для облачных и локальных систем. При использовании системы единого входа, пользователи получают доступ к рабочим станциям и облачным сервисам с помощью одной учетной записи. Этот подход уменьшает вероятность появления "подвисших" учетных записей, подверженных несанкционированному использованию после увольнения сотрудников.

По объяснению CSA, PaaS предполагает, что клиенты создают приложения с помощью языков программирования и инструментов, поддерживаемых вендором, а затем развертывают их на облачной инфраструктуре. Как и в модели SaaS, клиент не может управлять или контролировать инфраструктуру - сети, сервера, операционные системы или системы хранения данных - но имеет контроль над развертыванием приложений.

В модели PaaS пользователи должны обращать внимание на безопасность приложений, а также на вопросы, связанные с управлением API, такие как подтверждение прав доступа, авторизация и проверка.

Проблема номер 1 - шифрование данных. Модель PaaS изначально безопасна, но риск заключается в недостаточной производительности системы. Причина в том, что при обмене данными с провайдерами PaaS рекомендуется использовать шифрование, а это требует дополнительных процессорных мощностей. Тем не менее в любом решении передача конфиденциальных данных пользователей должна осуществляться по шифрованному каналу.

Хотя здесь клиенты не контролируют лежащую в основе облачную инфраструктуру, они имеют контроль над операционными системами, хранением данных и развертыванием приложений и, возможно, ограниченный контроль над выбором сетевых компонентов.

В данной модели есть несколько встроенных возможностей обеспечения безопасности без защиты инфраструктуры самой по себе. Это значит, что пользователи должны управлять и обеспечивать безопасность операционных систем, приложений и контента, как правило, через API.

Если это перевести на язык методов защиты, то провайдер должен обеспечить:

· надежный контроль доступа к самой инфраструктуре;

· отказоустойчивость инфраструктуры.

При этом потребитель облака берет на себя намного больше функций по защите:

· межсетевое экранирование в рамках инфраструктуры;

· защиту от вторжений в сеть;

· защиту операционных систем и баз данных (контроль доступа, защита от уязвимостей, контроль настроек безопасности);

· защиту конечных приложений (антивирусная защита, контроль доступа).

Таким образом, большая часть мер по защите ложится на плечи

потребителя. Провайдер может предоставить типовые рекомендации по защите или

готовые решения, чем упростит задачу конечным потребителям.

Таблица 1. Разграничение ответственности за обеспечение

безопасности между клиентом и поставщиком услуги. (П - поставщик, К - клиент)

Сервер предприятия

Приложение

Данные

Среда выполнения

Связующее программное обеспечение

Операционная система

Виртуализация

Сервера

Хранилища данных

Сетевое оборудование

Задачи Облачного Аудитора по сути не отличаются от задач

аудитора обычных систем. Аудит безопасности в облаке подразделяется на аудит

Поставщика и аудит Пользователя. Аудит Пользователя производится по желанию

Пользователя, тогда как аудит Поставщика - одно из важнейших условий ведения

бизнеса. Он состоит из: ·

инициирование

процедуры аудита; ·

сбор

информации аудита; ·

анализ

данных аудита; ·

подготовку

аудиторского отчета. На этапе инициирования процедуры аудита должны быть решены

вопросы полномочий аудитора, сроков проведения аудита. Так же должно быть

оговорено обязательное содействие сотрудников аудитору. В целом аудитор проводит аудит для определения надежности ·

системы

виртуализации, гипервизора; ·

серверов; ·

хранилищ

данных; ·

сетевого

оборудования. Если Поставщик на проверяемом сервере использует модель IaaS,

то данной проверки будет достаточно для выявления уязвимостей. При использовании модели PaaS дополнительно должны быть

проверены ·

операционная

система, ·

связующее

ПО, ·

среда

выполнения. При использовании модели SaaS на уязвимости проверяются также ·

системы

хранения и обработки данных, ·

приложения. Аудит системы безопасности выполняется с применением тех же

методов и средств, что и аудит обычных серверов. Но в отличие от обычного

сервера в облачных технологиях дополнительно проводится проверка гипервизора на

устойчивость. В облачных технологиях гипервизор является одной из основных

технологий и поэтому его аудиту должно придаваться особое значение.

Меры по Информационной безопасности могут быть разделены на

превентивные (например, шифрование и другие механизмы управления доступом), и

реактивные (расследования). Превентивный аспект безопасности облака - область

активных научных исследований, в то время как реактивному аспект безопасности

облака уделяется намного меньше внимания. Расследование инцидентов (включая расследование преступлений

в информационной сфере) - хорошо известный раздел информационной безопасности.

Целями таких расследований обычно являются: Доказательство, что преступление / инцидент произошли Восстановление события, окружающие инцидент Идентификация правонарушителей Доказательство причастности и ответственности

правонарушителей Доказательство нечестных намерений со стороны

правонарушителей. Новая дисциплина - компьютерно-техническая экспертиза (или

форензика) появилась, в виду необходимости криминалистического анализа цифровых

систем. Цели компьютерно-техническая экспертиза как правило таковы: Восстановление данных, которые, возможно, были удалены Восстановление событий произошедших внутри и вовне цифровых

систем, связанных с инцидентом Идентификация пользователей цифровых системы Обнаружение присутствия вирусов и другого вредоносного программного

обеспечения Обнаружение присутствия незаконных материалов и программ Взлом паролей, ключеи шифрования и кодов доступа В идеале копьютерно-техническая экспертиза - это своего рода

машина времени для следователя, которая может переместиться в любой момент в

прошлое цифрового устройства и предоставить исследователю информацию о: людях использовавших устройство в определенный момент действиях пользователей (например, открытие документов,

получение доступа к веб-сайту, печать данных в текстовом процессоре, и т.д.) данных, хранившихся, созданных и обработанных устройством в

определенное время. Облачные сервисы заменяющие автономные цифровые устройства

должны обеспечить сходный уровень криминалистической готовности. Однако это

требует преодоления проблем связанных с объединением ресурсов, мультиарендой и

эластичностью инфраструктуры облачных вычислений. Основным средством в

расследовании инцидентов является журнал аудита. Журналы аудита - предназначенные для контроля над историей

регистрации пользователей в системе, выполнением административных задач и

изменением данных - являются существенной частью системы безопасности. В

облачных технологиях журнал аудита сам по себе является не только инструментом

для проведения расследований, но и инструментом расчёта стоимости использования

серверов. Хотя контрольный журнал и не устраняет бреши в системе защиты, он

позволяет посмотреть на происходящее критическим взглядом и сформулировать

предложения по коррекции ситуации. Создание архивов и резервных копий имеет большое значение, но

не может заменить формального журнала аудита, в котором регистрируется, кто,

когда и что делал. Журнал аудита - один из основных инструментов аудитора

безопасности. В договоре об оказании услуг обычно упоминается, какие именно

журналы аудита будут вестись и предоставляться Пользователю. В 2010 году CSA провела анализ основных угроз безопасности в

облачных технологиях. Результатом их труда стал документ "Top threats of

Cloud Computing v 1.0" в котором наиболее полно на данный момент

описываются модель угроз и модель нарушителя. На данный момент разрабатывается

более полная, вторая версия этого документа. Текущий документ описывает нарушителей для трёх сервисных

моделей SaaS, PaaS и IaaS. Выявлены 7 основных направлений атак. По большей

части все рассматриваемые виды атак - это атаки, присущие обычным,

"необлачным" серверам. Облачная инфраструктура накладывает на них

определенные особенности. Так, например, к атакам на уязвимости в программной

части серверов добавляются атаки на гипервизор, тоже являющийся их программной

частью. Угроза безопасности №1

Неправомерное и нечестное использование облачных технологий. Описание: Для получения ресурсов у облачного провайдера IaaS

пользователю достаточно иметь кредитную карту. Простота регистрации и выделения

ресурсов позволяет спамерам, авторам вирусов и т.п. использовать облачный

сервис в своих преступных целях. Раньше подобного рода атаки наблюдались лишь в

PaaS, однако последние исследования показали возможность использования IaaS для

DDOS-атак, размещения вредоносного кода, создания ботнет сетей и прочего. Примерысервисы были использованы для создания ботнет сети на

основе троянской программы "Zeus”, хранения кода троянского коня

"InfoStealer" и размещения информации о различных уязвимостях MS

Office и AdobePDF. К тому же ботнет сети используют IaaS для управления своими

пирами и для рассылки спама. Из-за этого некоторые IaaS сервисы попали в чёрные

списки, а их пользователи полностью игнорировались почтовыми серверами. ·

Усовершенствование

процедур регистрации пользователя ·

Усовершенствование

процедур верификации кредитных карт и мониторинг использования платежных

средств ·

Всестороннее

исследование сетевой активности пользователей сервиса ·

Отслеживание

основных черных листов на предмет появления там сети облачного провайдера. Затронутые сервис-модели: Угроза безопасности №2

Небезопасные программные интерфейсы (API) Описание: Провайдеры облачной инфраструктуры предоставляют

пользователям набор программных интерфейсов для управления ресурсами,

виртуальными машинами или сервисами. Безопасность всей системы зависит от

безопасности этих интерфейсов. Анонимный доступ к интерфейсу и передача учетных данных

открытым текстом являются основными признаками небезопасных программных

интерфейсов. Ограниченные возможности мониторинга использования API, отсутствие

систем журналирования, а так же неизвестные взаимосвязи между различными

сервисами только повышает риски взлома. ·

Выполнить

анализ модели безопасности облачного провайдера ·

Убедиться,

что используются устойчивые алгоритмы шифрования ·

Убедится,

что используются надежные методы аутентификации и авторизации ·

Понять

всю цепочку зависимости между различными сервисами. Затронутые сервис модели: Угроза безопасности №3

Внутренние нарушители Описание: Проблема неправомерного доступа к информации изнутри

чрезвычайно опасна. Зачастую, на стороне провайдера не внедрена система

мониторинга за активностью сотрудников, а это означает, что злоумышленник может

получить доступ к информации клиента, используя своё служебное положение. Так

как провайдер не раскрывает своей политики набора сотрудников, то угроза может

исходить как от хакера-любителя, так и от организованной преступной структуры,

проникшей в ряды сотрудников провайдера. На данный момент нет примеров подобного рода злоупотреблений. Внедрение строгих правил закупок оборудования и

использование соответствующих систем обнаружение несанкционированного доступа Регламентирование правил найма сотрудников в

публичных контрактах с пользователями Создание прозрачной системы безопасности, наряду с

публикациями отчетов об аудите безопасности внутренних систем провайдера Затронутые сервис модели: Рис. 12 Пример внутреннего нарушителя

Угроза безопасности №4

Уязвимости в облачных технологиях Описание: Провайдеры IaaS сервиса используют абстракцию аппаратных

ресурсов с помощью систем виртуализации. Однако аппаратные средства могут быть

спроектированы без учета работы с разделяемыми ресурсами. Для того, что бы

минимизировать влияние данного фактора, гипервизор управляет доступом

виртуальной машины к аппаратным ресурсам, однако даже в гипервизорах могут

существовать серьезные уязвимости, использование которых может привести к

повышению привилегий или получению неправомерного доступа к физическому

оборудованию. Для того, что бы защитить системы от такого рода проблем

необходимо внедрение механизмов изоляции виртуальных сред и систем обнаружения

сбоев. Пользователи виртуальной машины не должны получить доступ к разделяемым

ресурсам. Есть примеры потенциальных уязвимостей, а так же

теоретические методы обхода изоляции в виртуальных средах. ·

Внедрение

самых передовых методов установки, настройки и защиты виртуальных сред ·

Использование

систем обнаружение несанкционированного доступа ·

Применение

надежных правил аутентификации и авторизации на проведение административных

работ ·

Ужесточение

требований к времени применения патчей и обновлений ·

Проведение

своевременных процедур сканирования и обнаружения уязвимостей. Угроза безопасности №5

Потеря или утечка данных Описание: Потеря данных может произойти из-за тысячи причин. Например,

преднамеренное уничтожение ключа шифрования приведет к тому, что зашифрованная

информация не будет подлежать восстановлению. Удаление данных или части данных,

неправомерный доступ к важной информации, изменение записей или выход из строя

носителя так же являются примером подобных ситуаций. В сложной облачной

инфраструктуре вероятность каждого из событий возрастает ввиду тесного

взаимодействия компонентов. Неправильное применение правил аутентификации, авторизации и

аудита, неверное использование правил и методов шифрования и поломки

оборудования могут привести к потере или утечке данных. ·

Использование

надежного и безопасного API ·

Шифрование

и защита передаваемых данных ·

Анализ

модели защиты данных на всех этапах функционирования системы ·

Внедрение

надежной системы управления ключами шифрования ·

Отбор

и приобретение только самых надежных носителей ·

Обеспечение

своевременного резервного копирования данных Затронутые сервис модели: Угроза безопасности №6

Кража персональных данных и неправомерный доступ к сервису Описание: Подобный вид угрозы не нов. С ним сталкиваются каждый день

миллионы пользователей. Основной целью злоумышленников является имя

пользователя (логин) и его пароль. В контексте облачных систем, кража пароля и

имени пользователя увеличивает риск использования данных, хранящихся в облачной

инфраструктуре провайдера. Так злоумышленник имеет возможность использовать

репутацию жертвы для своей деятельности. ·

Запрет

на передачу учетных записей ·

Использование

двух факторных методов аутентификации ·

Внедрение

проактивного мониторинга несанкционированного доступа ·

Описание

модели безопасности облачного провайдера. Затронутые сервис модели: Угроза безопасности №7

Прочие уязвимости Описание: Применение облачных технологий для ведения бизнеса позволяет

компании сосредоточиться на своем деле, предоставив заботу об IT-инфраструктуре

и сервисах облачному провайдеру. Рекламируя свой сервис, облачный провайдер

стремится показать все возможности, раскрывая при этом детали реализации. Это

может составлять серьезную угрозу, так как знание внутренней инфраструктуры

дает злоумышленнику возможность найти незакрытую уязвимость и провести атаку на

систему. Для того, чтобы избежать подобных ситуаций, облачные провайдеры могут

не предоставляют информацию о внутреннем устройстве облака, однако, такой

подход также не способствует повышению доверия, поскольку потенциальные

пользователи не имеют возможности оценить степень защищенности данных. К тому

же подобный подход ограничивает возможности в своевременном нахождении и устранении

уязвимостей. ·

Отказ

компании Amazon от проведения аудита безопасности EC2 cloud ·

Уязвимость

в процессинговом ПО, приведшая к взлому системы безопасности дата центра

Hearthland ·

Раскрытие

журнальных данных ·

Полное

или частичное раскрытие данных об архитектуре системы и деталей об

установленном ПО ·

Использование

систем мониторинга уязвимостей. Затронутые сервис модели: 1. Юридическая база

По заявлениям экспертов 70% проблем с безопасностью в облаке

можно избежать, если грамотно составить договор о предоставлении услуг. Базой для такого договора может послужить "Билль о

правах облака" "Билль о правах облака" был разработан еще в 2008

г. Джеймсом Уркухартом (James Urquhart). Этот материал он опубликовал в своем

блоге, который вызвал столько интереса и споров, что автор периодически

обновляет свой "манускрипт" в соответствие с реалиями. Статья 1 (частично): Клиенты владеют своими данными · Ни один производитель (или поставщик) не

должен в процессе взаимодействия с клиентами любого плана обсуждать права на

любые данные, загруженные, созданные, сгенерированные, модифицированные или

любые другие, права на которые имеет клиент. · Производители должны изначально

обеспечивать минимальную возможность доступа к данным клиентов еще на стадии

разработки решений и сервисов. · Клиенты владеют своими данными, что

означает, что они отвечают за то, что данные эти соответствуют законодательным

нормам и законам. · Поскольку вопросы соответствия регуляторным

нормам по использованию данных, обеспечению безопасности и соблюдению

безопасности являются очень важными, необходимо, чтобы клиент определял

географическое месторасположение своих собственных данных. В противном случае,

производители должны предоставить пользователям все гарантии, что их данные

будут храниться в соответствии со всеми нормами и правилами. Статья 2: Производители и Клиенты совместно владеют и

управляют уровнями сервиса в системе · Производители владеют, а также должны

делать все для того, чтобы соответствовать уровню сервиса для каждого клиента в

отдельности. Все необходимые ресурсы и усилия, приложенные для достижения

должного уровня сервиса в работе с клиентами, должны быть бесплатны для

клиента, то есть не входить в стоимость сервиса. · Клиенты, в свою очередь отвечают за и

владеют уровнем сервиса, предоставляемого их собственным внутренним и внешним

клиентам. При использовании решений производителя для предоставления

собственных сервисов - ответственность клиента и уровень такого сервиса не

должен целиком зависеть от производителя. · В случае необходимости интеграции систем

производителя и клиента, производители должны предлагать клиентам возможности

мониторинга процесса интеграции. В случае, если у клиента существуют

корпоративные стандарты по интеграции информационных систем, производитель

должен соответствовать этим стандартам. · Ни при каких условиях производители не

должны закрывать учетные записи клиентов за политические высказывания,

некорректную речь, религиозные комментарии, если это не противоречит

специфическим законодательным нормам, не является выражением ненависти и т.п. Статья 3: Производители владеют своими интерфейсами · Производители не обязаны предоставлять

стандартные интерфейсы или интерфейсы с открытым кодом, если обратное не

прописано в соглашениях с клиентом. Правами на интерфейсы обладают

производители. В случае, если производитель не считает возможным предоставить

клиенту возможности по доработке интерфейса на привычном языке

программирования, клиент может приобрести у производителя либо сторонних

разработчиков услуги по доработке интерфейсов в соответствии с собственными

требованиями. · Клиент, однако, обладает правом

использовать приобретенный сервис в собственных целях, а также расширять его

возможности, реплицировать и улучшать. Данный пункт не освобождает клиентов от

ответственности патентного права и права на интеллектуальную собственность. Приведенные выше три статьи - основа основ для клиентов и

производителей "в облаке". С их полным текстом вы можете ознакомиться

в открытом доступе в сети Интернет. Конечно, данный билль не является

законченным юридическим документом, а уж тем более официальным. Статьи его

могут меняться и расширяться в любое время, равно как и билль может дополняться

новыми статьями. Это попытка формализовать "право собственности" в

облаке, чтобы хоть как-то стандартизировать эту свободолюбивую область знаний и

технологий. Взаимоотношения между сторонами

На сегодняшний день лучшим экспертом в сфере облачной

безопасности является Cloud Security Alliance (CSA). Эта организация выпустила

и недавно обновила руководство, включающее описание сотни нюансов и

рекомендаций, которые необходимо принимать во внимание при оценке рисков в

облачных вычислениях. Еще одной организацией, деятельность которой затрагивает

аспекты безопасности в облаке, выступает Trusted Computing Group (TCG). Она

является автором нескольких стандартов в этой и других сферах, в том числе

широко используемых сегодня Trusted Storage, Trusted Network Connect (TNC) и

Trusted Platform Module (TPM). Эти организации совместно выработали ряд вопросов, которые

заказчик и провайдер должны проработать при заключении договора. Данные вопросы

позволят решить большую часть проблем при использовании облака, форс-мажорных

обстоятельствах, смене провайдера облачных услуг и прочих ситуациях. 1. Сохранность хранимых данных. Как

сервис-провайдер обеспечивает сохранность хранимых данных?

Лучшая мера по защите расположенных в хранилище данных -

использование технологий шифрования. Провайдер всегда должен шифровать

хранящуюся на своих серверах информацию клиента для предотвращения случаев

неправомерного доступа. Провайдер также должен безвозвратно удалять данные

тогда, когда они больше не нужны и не потребуются в будущем. 2. Защита данных при передаче. Как провадйер

обеспечивает сохранность данных при их передаче (внутри облака и на пути от/к

облаку)?

Передаваемые данные всегда должны быть зашифрованы и доступны

пользователю только после аутентификации. Такой подход гарантирует, что эти

данные не сможет изменить или прочитать ни одно лицо, даже если оно получит к

ним доступ посредством ненадежных узлов в сети. Упомянутые технологии

разрабатывались в течение "тысяч человеко-лет" и привели к созданию

надежных протоколов и алгоритмов (например TLS, IPsec и AES). Провайдеры,

должны использовать эти протоколы, а не изобретать свои собственные. 3. Аутентификация. Как провайдер узнает

подлинность клиента?

Наиболее распространенным способом аутентификации является

защита паролем. Однако провайдеры, стремящиеся предложить своим клиентам более

высокую надежность, прибегают к помощи более мощных средств, таких как

сертификаты и токены. Наряду с использованием более надежных к взлому средств

аутентификации провайдеры должны иметь возможность работы с такими стандартами

как LDAP и SAML. Это необходимо для обеспечения взаимодействия провайдера с

системой идентификации пользователей клиента при авторизации и определении

выдаваемых пользователю полномочий. Благодаря этому провайдер всегда будет

располагать актуальной информацией об авторизованных пользователях. Худший

вариант - когда клиент предоставляет провайдеру конкретный список

авторизованных пользователей. Как правило, в этом случае при увольнении

сотрудника или его перемещении на другую должность могут возникнуть сложности. 4. Изоляция пользователей. Каким образом

данные и приложения одного клиента отделены от данных и приложений других

клиентов?

Лучший вариант: когда каждый из клиентов использует

индивидуальную виртуальную машину (Virtual Machine - VM) и виртуальную сеть. Разделение

между VM и, следовательно, между пользователями, обеспечивает гипервизор.

Виртуальные сети, в свою очередь, развертываются с применением стандартных

технологий, таких как VLAN (Virtual Local Area Network), VPLS (Virtual Private

LAN Service) и VPN (Virtual Private Network). Некоторые провайдеры помещают данные всех клиентов в единую

программную среду и за счет изменений в ее коде пытаются изолировать данные

заказчиков друг от друга. Такой подход опрометчив и ненадежен. Во-первых,

злоумышленник может найти брешь в нестандартном коде, который позволит ему

получить доступ к данным, которые он не должен видеть. Во-вторых, ошибка в коде

может привести к тому, что один клиент случайно "увидит" данные

другого. За последнее время встречались и те, и другие случаи. Поэтому для

разграничения пользовательских данных применение разных виртуальных машин и

виртуальных сетей является более разумным шагом. 5. Нормативно-правовые вопросы. Насколько

провайдер следует законам и правилам, применимым к сфере облачных вычислений?

В зависимости от юрисдикции, законы, правила и какие-то

особые положения могут различаться. Например, они могут запрещать экспорт

данных, требовать использования строго определенных мер защиты, наличия

совместимости с определенными стандартами и наличия возможности аудита. В

конечном счете, они могут требовать, чтобы в случае необходимости доступ к

информации смогли иметь государственные ведомства и судебные инстанции.

Небрежное отношение провайдера к этим моментам может привести его клиентов к существенным

расходам, обусловленными правовыми последствиями. Провайдер обязан следовать жестким правилам и придерживаться

единой стратегии в правовой и регулятивной сферах. Это касается безопасности

пользовательских данных, их экспорта, соответствия стандартам, аудита,

сохранности и удаления данных, а также раскрытия информации (последнее особенно

актуально, когда на одном физическом сервере может храниться информация

нескольких клиентов). Чтобы это выяснить, клиентам настоятельно рекомендуется

обратиться за помощью к специалистам, которые изучат данный вопрос досконально. 6. Реакция на происшествия. Как провайдер

реагирует на происшествия, и насколько могут быть вовлечены его клиенты в

инцидент?

Иногда не все идет по плану. Поэтому провайдер услуг обязан

придерживаться конкретных правил поведения в случае возникновения

непредвиденных обстоятельств. Эти правила должны быть задокументированы.

Провайдеры обязательно должны заниматься выявлением инцидентов и минимизировать

их последствия, информируя пользователей о текущей ситуации. В идеале им

следует регулярно снабжать клиентов информацией с максимальной детализацией по

проблеме. Кроме того, клиенты сами должны оценивать вероятность возникновения

проблем, связанных с безопасностью, и предпринимать необходимые меры.

Эволюция облачных технологий опережает деятельность по

созданию и модификации необходимых отраслевых стандартов, многие из которых не

обновлялись уже много лет. Поэтому законотворчество в сфере облачных технологий

- один из важнейших шагов к обеспечению безопасности. IEEE, одна из крупнейших организаций по разработке

стандартов, объявила о запуске специального проекта в области облачных

технологий Cloud Computing Initiative. Это первая инициатива по стандартизации

облачных технологий, выдвинутая на международном уровне - до сегодняшнего дня

стандартами в сфере облачных вычислений занимались преимущественно отраслевые

консорциумы. В настоящее время инициатива включает в себя 2 проекта: IEEE P2301

(tm), "Черновое руководство по обеспечению портативности и

интероперабельности профилей облачных технологий”, и IEEE P2302 (tm) -

"Черновой стандарт по обеспечению интероперабельности и распределенного

взаимодействия (Federation) облачных систем”. В рамках Ассоциации по разработке стандартов IEEE создано 2

новых рабочих группы для работы над проектами IEEE P2301 и IEEE P2302

соответственно. IEEE P2301 будет содержать профили существующих и находящихся в

разработке стандартов в области приложений, переносимости, управления и

интерфейсов обеспечения интероперабельности, а также файловых форматов и

соглашений в области эксплуатации. Информация в документе будет логически

структурирована в соответствии с различными группами целевой аудитории:

вендоры, поставщики услуг и другие заинтересованные участники рынка. Ожидается,

что по завершении стандарт можно будет использовать при закупке, разработке,

построении и использовании облачных продуктов и сервисов, основанных на

стандартных технологиях. В стандарте IEEE P2302 будет описана базовая топология,

протоколы, функциональность и методы управления, необходимые для взаимодействия

различных облачных структур (например, для взаимодействия приватного облака и

публичного, такого, как EC2). Этот стандарт позволит поставщикам облачных

продуктов и услуг извлечь экономические преимущества из эффекта масштаба,

обеспечивая в то же время прозрачность для пользователей сервисов и приложений. ISO готовит специальный стандарт, посвященный безопасности

облачных вычислений. Основная направленность нового стандарта - решение

организационных вопросов, связанных с облаками. Однако в силу сложности

согласовательных процедур ISO окончательная версия документа должна выйти лишь

в 2013 г. Ценность документа в том, что в его подготовку вовлечены не

только правительственные организации (NIST, ENISA), но и представители

экспертных сообществ и ассоциаций, таких как ISACA и CSA. Причем, в одном

документе собраны рекомендации как для провайдеров облачных услуг, так и для их

потребителей - организаций-клиентов. Основная задача данного документа - подробно описать лучшие

практики, связанные с использованием облачных вычислений с точки зрения

информационной безопасности. При этом стандарт не концентрируется только на

технических аспектах, а скорее на организационных аспектах, которые никак

нельзя забывать при переходе на облачные вычисления. Это и разделение прав и

ответственности, и подписание соглашений с третьими лицами, и управление

активами, находящимися в собственности разных участников "облачного"

процесса, и вопросы управления персоналом и так далее. Новый документ во многом вобрал в себя материалы,

разработанные в ИТ-индустрии ранее. Правительство Австралии

После нескольких месяцев "мозгового штурма",

правительство Австралии выпустило ряд руководств по переходу на использование

облачных вычислений.15 февраля 2012 года эти руководства были выложены на блоге

департамента управления информацией правительства Австралии (Australian

Government Information Management Office, AGIMO). Чтобы облегчить компаниям миграцию в облака, подготовлены

рекомендации по наилучшей практике использования облачных услуг в свете

исполнения требований закона 1997 года об управлении финансами и подотчетности

(Better Practice Guides for Financial Management and Accountability Act 1997).

В руководствах в общем плане рассматриваются финансовые и правовые проблемы, а

также вопросы защиты персональных данных. Руководства говорят о необходимости постоянного мониторинга и

контроля использования облачных услуг посредством ежедневного анализа счетов и

отчетов. Это поможет избежать скрытых "накруток" и попадания в

зависимость от поставщиков облачных услуг. Первое руководство называется "Облачные вычисления и

защита персональных данных для учреждений правительства Австралии"

(Privacy and Cloud Computing for Australian Government Agencies, 9 стр.). В

этом документе особое внимание уделяется вопросам обеспечения

неприкосновенности частной жизни и безопасности при хранении данных. В дополнение к этому руководству, был также подготовлен

документ "Переговоры о предоставлении облачных услуг - Правовые вопросы в

соглашениях о предоставлении облачных услуг" (Negotiating the Cloud -

Legal Issues in Cloud Computing Agreements,19 стр.), помогающий разобраться в

положениях, включаемых в договора. Последнее, третье руководство "Финансовые соображения

при использовании государственными органами облачных вычислений"

(Financial Considerations for Government use of Cloud Computing, 6 стр.)

рассматривает финансовые вопросы, на которые компании следует обратить внимание,

если она решит использовать облачные вычислений в своей деловой деятельности. Помимо затронутых в руководствах, есть ряд других вопросов,

которые необходимо решать при использовании облачных вычислений, включая

вопросы, связанные с государственным управлением, с проведением закупок и с

политикой управления деловой деятельностью. Публичное обсуждение данного аналитического документа дает

возможность заинтересованным сторонам рассмотреть и прокомментировать следующие

проблемные вопросы: · Несанкционированный доступ к секретной

информации; · Утрата доступа к данным; · Неспособность обеспечить целостность и

аутентичность данных, и · Понимание практических аспектов, связанных

с оказанием облачных услуг.

В различных странах существует ряд нормативов, которые

требуют, чтобы конфиденциальные данные оставались внутри страны. И хотя

хранение данных в пределах определенной территории, на первый взгляд, не

является сложной задачей, провайдеры облачных сервисов часто не могут этого

гарантировать. В системах с высокой степенью виртуализации данные и виртуальные

машины могут перемещаться из одной страны в другую для различных целей -

балансировки нагрузки, обеспечения отказоустойчивости. Некоторые крупные игроки на рынке SaaS (такие, как Google,

Symantec) могут дать гарантию хранения данных в соответствующей стране. Но это,

скорее, исключения, в целом выполнение этих требований встречается пока

довольно редко. Даже если данные остаются в стране, у клиентов нет возможности

проверить это. Кроме того, не надо забывать и о мобильности сотрудников

компаний. Если специалист, работающий в Москве, командируется в Нью-Йорк, то

лучше (или, как минимум, быстрее), чтобы он получал данные из ЦОД в США.

Обеспечить это - задача уже на порядок сложнее.

На данный момент в нашей стране отсутствует какая-либо

серьёзная нормативная база по облачным технологиям, хотя наработки в этой

области уже ведутся. Так приказом президента РФ №146 от 8.02.2012г. определено,

что федеральными органами исполнительной власти, уполномоченными в области

обеспечения безопасности данных в информационных системах, созданных с

использованием суперкомпьютерных и грид-технологий, являются ФСБ России и ФСТЭК

России. В связи с этим указом расширены полномочия названных служб.

ФСБ России теперь разрабатывает и утверждает нормативные и методические

документы по вопросам обеспечения безопасности указанных систем, организует и

проводит исследования в области защиты информации. Также служба выполняет экспертные криптографические,

инженерно-криптографические и специальные исследования этих информационных

систем и готовит экспертные заключения на предложения о проведении работ по их

созданию. Также документом закреплено, что ФСТЭК России разрабатывает стратегию

и определяет приоритетные направления деятельности по обеспечению безопасности

сведений в информационных системах, созданных с использованием

суперкомпьютерных и грид-технологий, обрабатывающих данные ограниченного

доступа, а также следит за состоянием работ по обеспечению названной

безопасности. ФСТЭК заказала исследование, в результате которой появилася

бета-версия "терминосистема в области "облачных технологи"” Как можно понять, вся эта Терминосистема - это адаптированный

перевод двух документов: "Focus Group on Cloud Computing Technical

Report" и "The NIST Definition of Cloud Computing". Ну, то, что

эти два документа не очень согласуются между собой - это отдельный вопрос. А

визуально пока видно: в русской "Терминосистеме" авторы для начала

просто не привели ссылки на эти английские документы. Дело в том, что для подобной работы нужно обсуждать сначала

концепцию, цели и задачи, методы их решения. Вопросов и замечаний много.

Главное методическое замечание: нужно очень четко сформулировать - какую задачу

решает данное исследование, его цель. Сразу отмечу, "создание

терминосистемы" - не может быть целью, это - средство, а вот достижения

чего - пока не очень понятно. Не говоря о том, что нормальное исследование должно включать

раздел "обзор существующего положения дел". Обсуждать результаты исследования трудно, не зная исходной

постановки задачи и того, как ее авторы решали. Но одна принципиальная ошибка Терминосистемы хорошо видна:

нельзя обсуждать "облачную тематику" в отрыве от

"необлачной". Вне общего контекста ИТ. А вот этого контекста как раз

в исследовании и не видно. А результатом этого, является то, что на практике такую

Терминосистему будет применять невозможно. Она может только еще больше запутать

ситуацию.

Система защиты облачного сервера в своей минимальной

комплектации должна обеспечивать безопасность сетевого оборудования, хранилища

данных, сервера и гипервизора. Дополнительно возможно размещение в выделенном

ядре антивируса для предотвращения заражения гипервизора через виртуальную

машину, систему шифрования данных для хранения пользовательской информации в

зашифрованном виде и средства для реализации зашифрованного тунелирования между

виртуальным сервером и клиентской машиной. Для этого нам понадобится сервер, поддерживающий

виртуализацию. Решения подобного рода предлагаются компаниями Cisco, Microsoft,

VMWare, Xen, KVM. Так же допустимо использовать классический сервер, а

виртуализацию на нем обеспечивать с помощью гипервизора. Для виртуализации операционных систем для платформ x86-64

подходят любые сервера с совместимыми процессорами. Подобное решение позволит упростить переход к виртуализации

вычислений не внося дополнительных финансовых вложений в апгрейд оборудования. Схема работы:

Рис. 11. Пример работы "облачного" сервера

Рис. 12. Реакция сервера на отказ блока оборудования

На данный момент рынок средств защиты облачных вычислений еще

достаточно пуст. И это не удивительно. При отсутствии нормативной базы и

неизвестности будущих стандартов компании-разработчики не знают, на чём

акцентировать свои силы. Однако, даже в таких условиях появляются специализированные

программные и аппаратные комплексы, позволяющие обезопасить облачную структуру

от основных видов угроз. · Нарушение целостности · Взлом гипервизора · Инсайдеры · Идентификация · Аутентификация · Шифрование Аккорд-В

Программно-аппаратный комплекс Аккорд-В.

предназначен

для защиты инфраструктуры виртуализации VMware vSphere 4.1, VMware vSphere 4.0

и VMware Infrastructure 3.5. Аккорд-В. обеспечивает защиту всех компонентов среды

виртуализации: ESX-серверов и самих виртуальных машин, серверов управления

vCenter и дополнительных серверов со службами VMware (например, VMware

Consolidated Backup). В программно-аппаратном комплексе Аккорд-В реализованы

следующие механизмы защиты: · Пошаговый контроль целостности

гипервизора, виртуальных машин, файлов внутри виртуальных машин и серверов

управления инфраструктурой; · Разграничение доступа администраторов

виртуальной инфраструктуры и администраторов безопасности; · Разграничение доступа пользователей внутри

виртуальных машин; · Аппаратная идентификация всех

пользователей и администраторов инфраструктуры виртуализации. · СВЕДЕНИЯ О НАЛИЧИИ СЕРТИФИКАТОВ: Сертификат соответствия ФСТЭК России №2598 от 20.03.2012

удостоверяет, что программно-аппаратный комплекс средств защиты информации от

несанкционированного доступа "Аккорд-В.", является программно-техническим

средством защиты информации, не содержащей сведения, составляющие

государственную тайну, от несанкционированного доступа, соответствует

требованиям руководящий документов "Средства вычислительной техники.

Защита от несанкционированного доступа к информации. Показатели защищённости от

несанкционированного доступа к информации" (Гостехкомиссия России, 1992) -

по 5

классу защищенности, "Защита от несанкционированного доступа к

информации. Часть 1. Программное обеспечение средств защиты информации. Классификация

по уровню контроля отсутствия недекларированных возможностей"

(Гостехкомиссия России, 1999) - по 4

уровню контроля и технических

условий ТУ 4012-028-11443195-2010, а также может использоваться при создании

автоматизированных систем до класса защищенности 1Г включительно и для защиты

информации в информационных системах персональных данных до 1 класса

включительно. vGate R2

vGate R2 - сертифицированное средство защиты информации от

несанкционированного доступа и контроля выполнения ИБ-политик для виртуальной

инфраструктуры на базе систем VMware vSphere 4 и VMware vSphere 5.S R2 - версия

продукта, применимая для защиты информации в виртуальных инфраструктурах

государственных компаний, к ИС которых предъявляются требования по

использованию СЗИ с высоким уровнем сертификации. Позволяет автоматизировать работу администраторов по

конфигурированию и эксплуатации системы безопасности. Способствует противодействию ошибкам и злоупотреблениям при

управлении виртуальной инфраструктурой. Позволяет привести виртуальную инфраструктуру в соответствие

законодательству, отраслевым стандартам и лучшим мировым практикам.

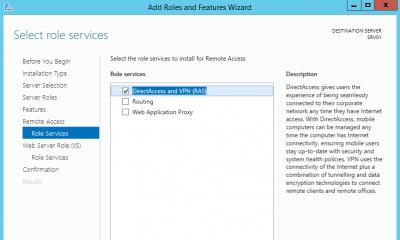

<#"783809.files/image017.gif"> <#"783809.files/image018.gif"> <#"783809.files/image019.gif"> <#"783809.files/image020.gif"> Рис. 13 Заявленные возможности vGate R2

Таким образом, подводя итог, приведем основные средства,

которыми обладает vGate R2 для защиты датацентра сервис-провайдера от

внутренних угроз, исходящих со стороны собственных администраторов: · Организационное и техническое разделение полномочий

администраторов vSphere · Выделение отдельной роли администратора

ИБ, который будет управлять безопасностью ресурсов датацентра на базе vSphere · Разделение облака на зоны безопасности, в

рамках которых действуют администраторы с соответствующим уровнем полномочий · Контроль целостности виртуальных машин · Возможность в любой момент получить отчет

о защищенности инфраструктуры vSphere, а также провести аудит событий ИБ В принципе, это практически все что нужно, чтобы защитить

инфраструктуру виртуального датацентра от внутренних угроз с точки зрения

именно виртуальной инфраструктуры. Безусловно, вам также потребуется защита на

уровне оборудования, приложений и гостевых ОС, но это уже другая проблема,

которая также решаема средствами продуктов компании Код Безопасности

<#"783809.files/image021.gif"> Рис. 14. Структура сервера.

Для обеспечения безопасности на подобном объекте необходимо

обеспечить безопасность, согласно Таблице 2. Для этого я предлагаю использовать программный продукт vGate

R2.

Он позволит решить такие задачи, как: · Усиленная аутентификация администраторов

виртуальной инфраструктуры и администраторов информационной безопасности. · Защита средств управления виртуальной

инфраструктурой от НСД. · Защита ESX-серверов от НСД. · Мандатное управление доступом. · Контроль целостности конфигурации

виртуальных машин и доверенная загрузка. · Контроль доступа администраторов ВИ к

данным виртуальных машин. · Регистрация событий, связанных с

информационной безопасностью. · Контроль целостности и защита от НСД

компонентов СЗИ. · Централизованное управление и мониторинг.

Таблица 2. Соответствие необходимости обеспечения

безопасности для модели PaaS

Сертификат ФСТЭК России

Помимо этого для защиты от инсайдеров потребуется установка

охранной сигнализации. Данные решения достаточно богато предоставлены на рынке

защиты серверов. Цена подобного решения с ограничением доступа в контролируемую

зону, системой сигнализации и видеонаблюдения колеблется от 200 000 рублей и

выше Для примера возьмём сумму 250 000 рублей. Для защиты виртуальных машин от вирусных инфекций, на одном

ядре сервера будет запущен McAfee Total Protection for Virtualization.

Стоимость решения составляет от 42 200 рублей. Для предотвращения потери данных на хранилищах будет

использоваться система Symantec Netbackup. Она позволяет надёжно провести

резервное копирование информации и образов систем. Итоговая стоимость реализации подобного проекта составит:

Реализацию подобного проектного решения на базе Microsoft можно

скачать отсюда: http://www.microsoft.com/en-us/download/confirmation. aspx?

id=2494

"Облачные технологии" - одна из наиболее активно

развивающихся сфер IT-рынка в настоящее время. Если темпы роста технологий не

уменьшатся, то к 2015 году они будут привносить в казну европейских стран более

170 млн. евро в год. В нашей стране к облачным технологиям относятся с опаской.

Отчасти это вызвано закостенелостью взглядов руководства, отчасти недоверием к безопасности.

Но данный вид технологий при всех их преимуществах и недостатках - это новый

локомотив IT-прогресса. Приложению "с той стороны облака" совершенно

неважно, формируете ли вы свой запрос на компьютере с x86 процессором Intel,

AMD, VIA или составляете его на телефоне или смартфоне на базе ARM-процессора

Freescale, OMAP, Tegra. Более того, ему по большому счёту будет без разницы,

работаете ли вы под управлением Linux-операционок Google Chrome, OHA Android,

Intel Moblin, Windows CE, Windows Mobile Windows XP/Vista/7, или используете

для этого что-то ещё более экзотическое. Лишь бы запрос был составлен грамотно

и понятен, а ваша система смогла "осилить" полученный ответ. Вопрос безопасности является одним из основных в облачных

вычислениях и его решение позволит качественно повысить уровень услуг в

компьютерной сфере. Однако в этом направлении еще очень много предстоит

сделать. В нашей стране стоит начать с единого словаря терминов для

всей IT-области. Выработать стандарты, опираясь на международный опыт.

Выдвинуть требования к системам обеспечения защиты.

1. Financial

Considerations for Government Use of Cloud Computing - Правительство Австралии

2010. 2. Privacy

and Cloud Computing for Australian Government Agencies 2007. Negotiating

the cloud - legal issues in cloud computing agreements 2009. Журнал

"Современная наука: актуальные проблемы теории и практики" 2012.

7. Аудит

безопасности

8.

Расследование инцидентов и криминалистика в облачных вычислениях

9. Модель

угроз

10.

Международные и отечественные стандарты

11.

Территориальная принадлежность данных

12.

Государственные стандарты

13. Средства

обеспечения защиты в облачных технологиях

Вывод

Литература

Похожие работы на - Информационная безопасность в облачных вычислениях: уязвимости, методы и средства защиты, инструменты для проведения аудита и расследования инцидентов

Интервью с Алексеем Бердником, руководителем проектов департамента по работе со стратегическими клиентами Digital Design